Muchas veces pasamos por alto la importancia de utilizar una buena contraseña, única, para cada uno de los sitios/servicios/sistemas de los que vayamos a hacer uso. Luego vienen los sustos y lo que es peor las pérdidas que pueda acarrear que un sistema se haya visto comprometido por una mala política de contraseñas. De las contraseñas nos tenemos que preocupar antes de tener un problema derivado. En ellas hay que pensar como método de prevención, no de acción. Una vez comprometido un sistema y por consiguiente la confianza en el mismo, los costes para restaurarlo se hacen muy elevados. Tanto, que en ocasiones hay que volver a hacerlo todo desde 0 (especialmente si estamos tratando con servidores en sectores críticos).

Hay que tener en cuenta dos factores principales, entre los cuales debemos encontrar un equilibrio:

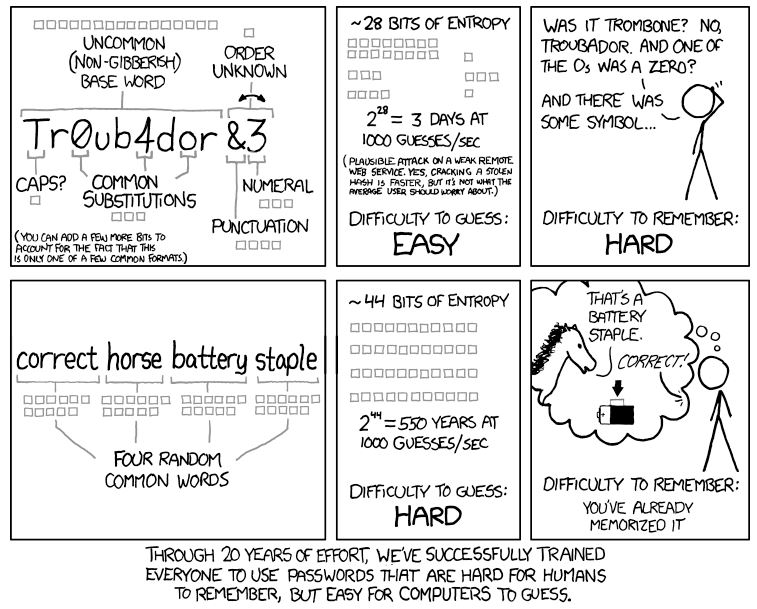

- Son preferibles -como es obvio- las contraseñas complejas a las sencillas. Claro, habrá que definir qué es una contraseña compleja.

- Y ese primero punto tiene un “pero”: cuanto más compleja es una contraseña, más difícil nos resulta de recordar. Para esto también hay soluciones, que no panda el cúnico.

Tips para salvaguardar contraseñas

Por una parte existen recomendaciones básicas sobre cómo salvaguardar nuestras contraseñas, independientemente de que sean fuertes o débiles:

- No apuntarlas en un medio que sea fácilmente visible para otras personas: una hoja en el escritorio, en la mesilla al lado del ordenador, etc…

- No utilizar la misma contraseña para todo: o lo que es lo mismo, tener una contraseña distinta para cada cosa. De esta manera, si un de esos sitios se ve comprometido, no afectaría al resto. Pero si utilizamos la misma para Gmail, Hotmail, Twitter, Facebook… pues vamos a estar jodidos. Tienen nuestra “magic word” y van a darnos por el “magic hole” con mucha facilidad.

- No compartir las contraseñas por medios no seguros. Por ejemplo, enviar nuestra contraseña por email no es nada recomendable ya que es fácilmente interceptable y va en texto plano.

- Desconfiar de cualquiera que nos pida nuestra contraseña. Un método muy utilizado por la ingeniería social en informática es hacerse pasar por una figura de autoridad para acceder a datos clasificados/protegidos, no sólo contraseñas. Aplica la siguiente regla: alguien te dice que es el administrador de Linux (root) y que necesita tu contraseña de usuario en el sistema. Si esa persona verdaderamente es el administrador de sistemas Linux, sinceramente tiene otros medios para trabajar antes que ir preguntando contraseñas a los usuarios. Aplica también el “piensa mal y acertarás”

Mencionando a Kevin Mitnick -perro viejo en estos temas- las vulnerabilidades ligadas a la ingeniería social partirían de los siguientes principios:

– Todos queremos ayudar.

– El primer movimiento es siempre de confianza hacia el otro.

– No nos gusta decir No.

– A todos nos gusta que nos alaben.

Principales requisitos para contraseñas seguras

Las contraseñas en sí tienen que guardar una serie de requisitos de seguridad mínimos, que seguramente ya hayas escuchado más de una vez y más de dos, como son:

- Que tenga 8 caracteres como mínimo.

- Que no contenga sustantivos comunes: nombre, apellidos, marca, empresa…

- Que no contenga palabras completas (susceptibles de ataques de diccionario).

- Compuesta por minúsculas, mayúsculas, símbolos y números.

Un buen tip por ejemplo es escoger una frase que resulte significativa para nosotros: Me casé el 24 de octubre de 1983 en Madrid. De esa frase cogemos la primera letra de cada palabra y números, y ya tenemos una contraseña curiosa y segura: Mce24dod1983eM. Si queremos añadir símbolos, mejor que mejor.

Existen además herramientas que nos ayudan a generarlas, como ésta de Norton.

El clásico maleante: ataque de diccionario

También conocido como “de fueza bruta”. Consiste en probar todas las combinaciones de caracteres posibles para reventar (averiguar) una contraseña y ganar acceso al recurso protegido. Es uno de los ataques clásicos contra sistemas de autenticación por contraseña y en el proceso hay dos factores que influyen en su eficacia:

- Hardware y conocimientos del atacante.

- Complejidad de la contraseña atacada.

Para que tengáis una visión panorámica de esto, es interesante que le echéis un vistazo a la siguiente página. Los ataques están clasificados en función de su potencialidad en clases que van a la A a la F, siendo A la correspondiente a herramientas de recuperación de contraseña en un modesto Pentium 100 mientras que la clase F está asociada a supercomputadoras y grandes plataformas de computación distribuida y en clúster, capaces de descifrar 1,000,000,000 contraseñas por segundo.

Por otro lado el tiempo que tarda en descifrarse una contraseña es directamente proporcional a su complejidad, la cual que depende de dos factores:

- Longitud.

- Juego de caracteres utilizados.

Como vemos en la paǵina anterior de Lockdown, cuanto más larga es la contraseña y mayor el juego de caracteres que se puede utilizar, más resistente es nuestra contraseña a las distintas clases de ataque. Por lo tanto, podemos extraer la sabia conclusión de que las contraseñas deben ser tan largas e incluir tantos caracteres como sea posible, cumpliendo siempre los requisitos mínimos que comentaba anteriormente.

Comprobación de contraseñas seguras

Existen diversas herramientas para comprobar que las contraseñas que vamos a utilizar son seguras. Además, muchas de ellas nos señalan los puntos débiles y fuertes de las mismas:

¿Cómo manejar gran cantidad de credenciales?: Gestores de contraseñas

Si vamos a tener una gran cantidad de cuentas en diversos sitios, puede llegar a resultar tedioso tener que manejarnos con todas ellas. Para facilitarnos la vida existen los llamados gestores de contraseñas, los cuales almacenan nuestras credenciales en un baúl seguro (protegido por ejemplo por una contraseña maestra o fichero de llave) y nos facilitan el uso de las mismas en los diversos sitios en los que las utilizamos (Twitter, Facebook, Steam, Gmail, etc…). Especial mención merecen:

- Identity Safe de Norton.

- LastPass (multiplataforma, se integra a nivel de navegador).

- KeePass (KeePassX para el caso de Linux).

- Password Safe (para Windows y Linux).