A la hora de establecer un plan de mejora de seguridad de nuestro sistema, necesitaremos conocer en primer lugar nuestra situación de partida. Para ello necesitaremos herramientas que nos permitan realizar una auditoría. Lynis viene al rescate con soporte para gran cantidad de sistemas UNIX (Solaris, AIX, OpenBDS…) y derivados (prácticamente todas las distros Linux mainstream como Debian, RHEL, SUSE y derivadas de las mismas) además de realizar una amplia gama de comprobaciones que nos serán de gran utilidad para trazar un plan de securización posterior.

Instalación

Podemos instalar Lynis desde repositorios en las principales distros Linux.

En Debian y derivadas como Ubuntu:

apt install lynis

En RHEL y derivadas como CentOS y Fedora necesitaremos instalar antes el repositorio EPEL:

yum install epel-release yum install lynis

No obstante el software que proviene de los repos de las distribuciones llevan un ritmo más lento de actualizaciones -especialmente las estables- y no siempre estaremos a la última. Por ejemplo en el momento de escribir este artículo la versión de Lynis es 2.5.1. En Debian Stretch -actual rama estable- la versión de Lynis en repositorios es la 2.4.0. En Jessie era bastante más antigua todavía con una versión 1.6.3.

Ya que en materia de auditoría de seguridad nos interesa estar a la última, podemos descargar la última versión de Lynis como un paquete standalone desde la sección de releases del repositorio del proyecto en GitHub o desde la web oficial.

Lanzando la auditoría del sistema

Una vez descargado y desempaquetado el zip o el paquete tar.gz realizaremos una auditoría de seguridad de nuestro sistema. Lynis comprobará parametrizaciones del kernel, sistema de ficheros, red, software instalado, firewall, certificados SSL caducados… Cada sección y comprobación aparecerá a lo largo del análisis. Realizamos una auditoría del sistema con la opción audit system:

cd lynis-2.5.1/ ./lynis audit system

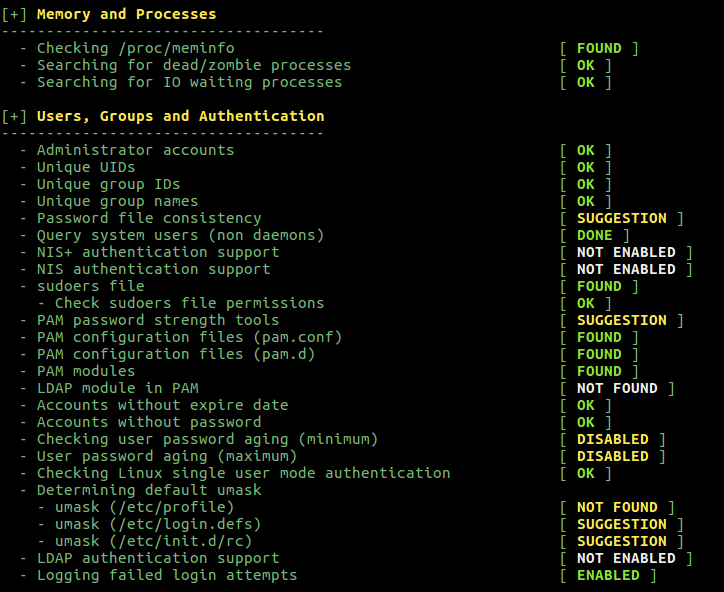

Durante el análisis se revisarán diversos subsistemas y componentes de nuestro sistema:

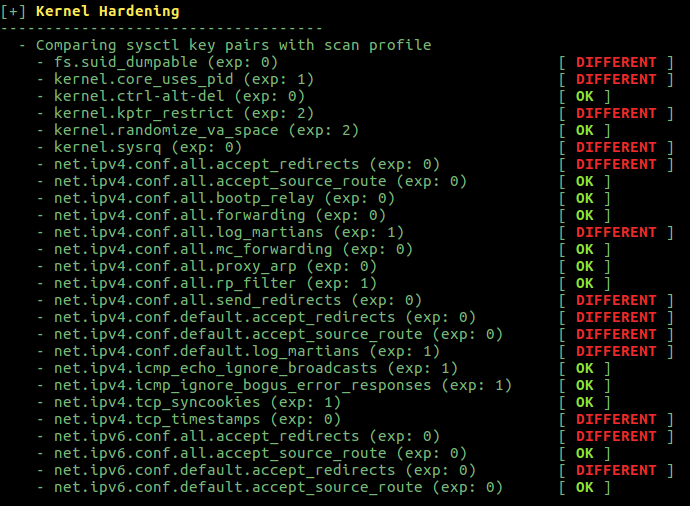

Especial mención el análisis de las parametrizaciones del kernel Linux. Podremos modificar estos parámetros posteriormente con sysctl:

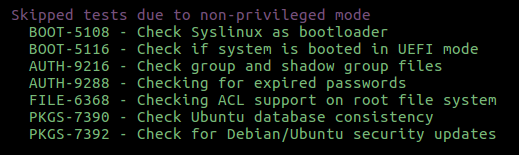

Si no lo ejecutamos con root no tendremos suficientes privilegios para realizar determinados tests, por lo que la herramienta nos avisará al final del análisis:

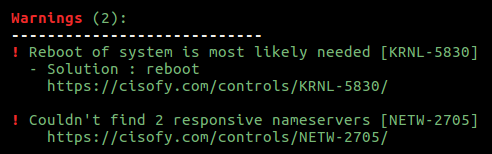

Fruto de los análisis realizados anteriormente, Lynis genera dos secciones con las acciones a tomar. Especial atención a la sección de Warning con cuestiones que requieren de nuestra atención inmediata:

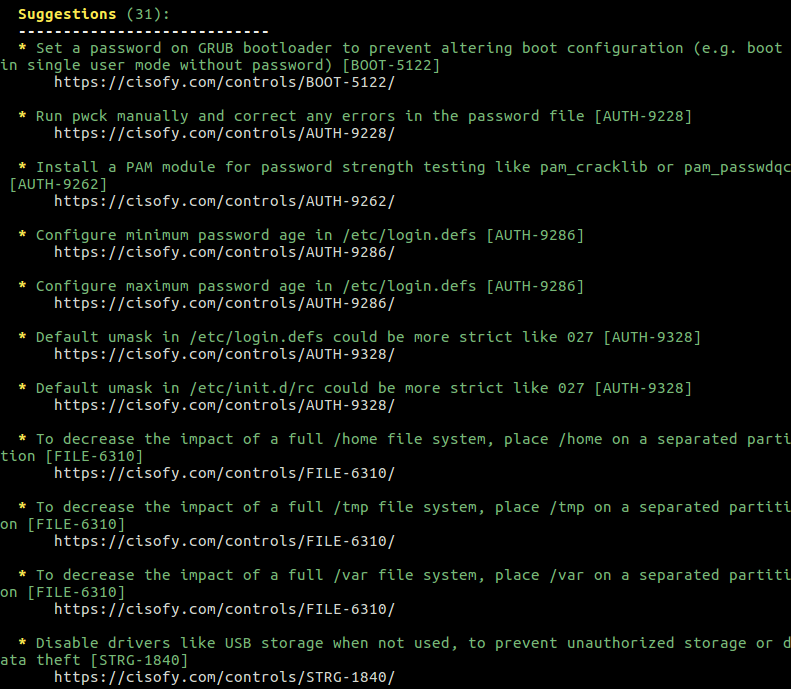

La sección Suggestions por otro lado nos deja una serie de recomendaciones para securizar nuestro sistema. Cada recomendación se acompaña a su vez de documentación, lo cual es de gran ayuda:

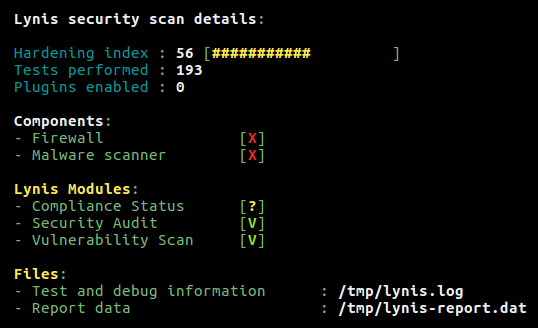

Finalmente tenemos un resumen general donde se nos indica la localización del log y report generados tras el análisis:

Existe una versión comercial -Enterprise- que sigue tomando como core Lynis aunque ofrece más funcionalidades y servicios: test, plugins y reportes de compliance de seguridad, hardening de herramientas de automatización como Ansible, Puppet o Chef, soporte oficial…

Como vemos Lynis nos puede ser de gran ayuda a la hora de determinar el estado de nuestro sistema en materia de seguridad. Recalcaremos no obstante que no es una herramienta que haga el hardening por nosotros. Tendremos que hacer uso de los resultados del análisis, sugerencias y alertas para documentarnos posteriormente y realizar las mejoras de seguridad nosotros mismos en los distintos componentes del sistema que así lo requieran.

Tenéis más información en su web oficial.